Wie sehen aktuelle HTTPS-Protokolle aus? Welche sollten nicht mehr verwendet werden?

Im Zuge der Digitalisierung müssen wir uns alle mit Verschlüsselung beschäftigen. Sie oder Ihre IT hinterlegen ein Zertifikat und aktivieren die Verschlüsselung. Doch sind die sensiblen Kundendaten danach in der Übertragung geschützt?

Verschlüsselung ist aus unserem Alltag nicht mehr wegzudenken. Sie findet heute im Internet überall statt, und wird meistens unbewusst vom Endbenutzer eingesetzt. Das Datenschutz-Gesetz legt uns auf, die Daten rechtmässig und geschützt zu verarbeiten, dafür braucht es Verschlüsselung.

Einführung TLS und SSL

SSL wurde im Jahre 1999 durch die IETF (Internet Engineering Task Force) in TLS unbenannt und steht für Transport Layer Security. Wir brauchen sie, um Daten verschlüsselt über das Internet zu übertragen. SSL in der Version 1.0 ist im Jahre 1994 erschienen und wurde stetig weiterentwickelt. Doch Verschlüsselung ist nicht nur Verschlüsselung. Seit 2004 belohnt Google Webseiten mit einer Verschlüsselung mit einem besseren Seitenranking. Damit wurde Verschlüsselung und Datenschutz auch für das Marketing wichtig. Die aktuelle Version TLS 1.3 ist 2018 erschienen.

| Version | Erscheinungsjahr | Bemerkung |

| SSL 1.0 | 1994 | |

| SSL 2.0 | 1995 | Verwendung seit März 2011 unzulässig |

| SSL 3.0 | 1996 | Verwendung seit Juni 2015 unzulässig |

| TLS 1.0 | 1996 | Verwendung seit März 2021 unzulässig |

| TLS 1.1 | 2006 | Verwendung seit März 2021 unzulässig |

| TLS 1.2 | 2008 | |

| TLS 1.3 | 2018 | RFC 8446, enthält auch neue Anforderungen für TLS 1.2 |

Wenn wir kurz ins OSI Schichtenmodell (auch OSI-Referenzmodell; auf Englisch Open Systems Interconnection Reference Model) schauen, sehen wir, dass TLS zwischen TCP Layer und dem Anwendungsprotokoll HTTP angesiedelt ist. Was kann man daraus ableiten? Grundsätzlich ist es transparent für das HTTP-Protokoll, ob die Verbindung verschlüsselt mit TLS stattfindet oder nicht. HTTP sendet die Daten einen Layer nach unten, wo die Verschlüsselung autonom stattfindet.

Neben HTTPS als verschlüsselte Variante von HTTP, wird TLS auch in zahlreichen Anwendungsfällen eingesetzt:

- POP3S: E-Mails vom Server abholen mit dem POP3-Protokoll

- IMAPS: Posteingang mit dem Server synchronisieren mittels des IMAP-Protokolls

- SMTPS: E-Mails versenden (Transportschicht, nicht Inhalt der E-Mail)

- FTPS: Filetransfer via FTP-Protokoll

- SIPS: Voice-over-IP-Telefonie über das SIP-Protokoll

Wir finden TLS überall in unserem Alltag. Oft bemerken wir nichts davon und gehen davon aus, dass es vom Lieferanten oder Hersteller eingesetzt wird. Mittlerweile jedoch werden von den gängigen Browsern nur noch TLS-Versionen und Algorithmen unterstützt, die als sicher gelten. Bietet die Gegenseite nicht den gewünschten Standard, schlägt die Verbindung fehl.

Sicherheit und Empfehlung

Immer schnellere Rechengeschwindigkeit auf CPU- und GPU-Basis machen es immer einfacher bzw. schneller, gewisse Algorithmen zu brechen. Alternativ gibt es auch in der Implementation oder den Standards Schwächen, die mit der Zeit festgestellt wurden. So haben sich mit der Zeit die Standards und auch die verwendeten Algorithmen immer weiterentwickelt.

Die im Jahr 2014 entdeckte POODLE-Attacke erlaubt es einem Angreifer mittels einer Man-In-The-Middle Attacke, Verkehr zu entschlüsseln. Weitere bekannte Attacken waren CRIME oder BEAST.

Das Bundesamt für Sicherheit in der Informationstechnik empfiehlt grundsätzlich nur noch den Einsatz von TLS 1.2 und TLS 1.3.

Fazit

TLS 1.0, TLS 1.1 sowie SSLv2 und SSLv3 werden nicht empfohlen, respektive sollten abgeschaltet werden. Grundsätzlich stellt es heute kein Problem mehr dar, diese Protokolle abzuschalten. Bei Webservern wird fast nur mit modernen Clients zugegriffen, die auch die aktuellen Protokolle unterstützen. Probleme treten z. B. bei E-Mailservern untereinander auf (beim E-Mailversand), wenn die alten Protokolle für den Transport via SMTP abgestellt werden. Viele E-Mailserver im Internet verwenden noch alte Implementationen und wurden nie nachgezogen, dann kann es passieren, dass man von diesen Domains keine E-Mails mehr empfängt.

Verifikation

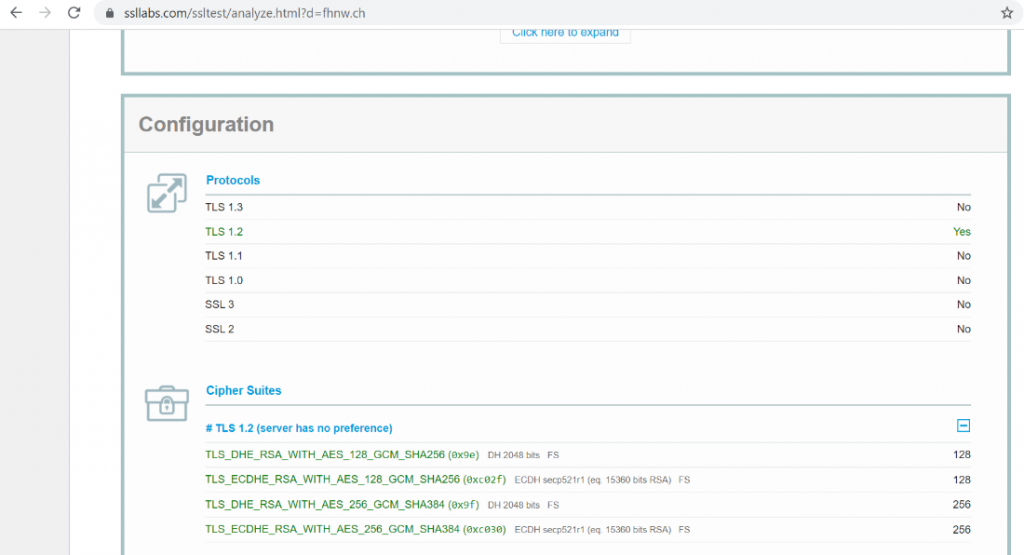

Um die eigenen SSL-Einstellungen zu überprüfen, kann https://www.ssllabs.com/ genutzt werden.

Es prüft die eingegebene Internetadresse und gibt Empfehlungen zur Konfiguration an.

Überprüfen Sie noch heute die von Ihnen eingesetzte TLS-Version und fragen Sie bei Ihren Lieferanten nach, sollten nicht die aktuellen Verschlüsselungs-Algorithmen genutzt werden.

Quellen

https://security.googleblog.com/2014/08/https-as-ranking-signal_6.html

https://de.wikipedia.org/wiki/Transport_Layer_Security

https://www.ietf.org/mail-archive/web/tls/current/msg25837.html

https://nvd.nist.gov/vuln/detail/CVE-2014-3566

https://nvd.nist.gov/vuln/detail/CVE-2014-8730

https://www.acunetix.com/blog/articles/tls-vulnerabilities-attacks-final-part/

Bildquellen

Links

Autorenteam

Andreas Fischer und Fabian Wipf | LinkedIn