Welche Sicherheitsfunktionen bietet Microsoft mit der Azure AD?

Zusammenfassung

Cloud Computing gewinnt immer mehr an Bedeutung für kleine, mittlere und grosse Unternehmungen weltweit. In erster Linie stehen Effizienz und Kosteneinsparungen, aber auch Sicherheit und Business Continuity im Vordergrund. Mit diesem Post möchten wir mehr Informationen zum Thema Sicherheit bei Microsoft Azure Active Directory beitragen. Dafür stellen wir die möglichen Sicherheitsfunktionalitäten zu den heutigen Sicherheitsstandards vor.

Warum Azure Active Directory (AAD)?

AAD ermöglicht Unternehmen den Aufbau einer zentralen, Cloud fähigen Single-Sign-on (SSO)-Infrastruktur, damit sich Mitarbeitende an Cloud-Diensten sicher authentifizieren können. Benutzer und Benutzerinnen lassen sich sogar zwischen AAD- und lokalen AD-Gesamtstrukturen synchronisieren. Unabhängig davon, sind auch immer die rechtliche Lage und das Geschäftsumfeld ein weiterer wichtiger Entscheidungsfaktor für den Einsatz von Microsoft Azure AD.

Wie kann AAD in Unternehmen eingesetzt werden?

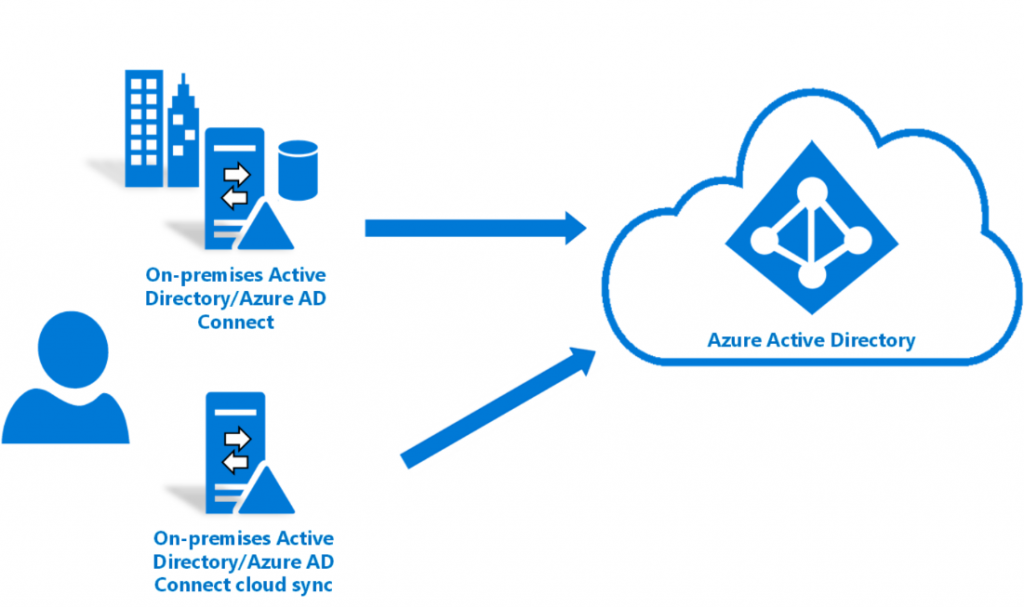

Es gibt verschiedene Umsetzungsszenarien, zum Beispiel eine On-premise- oder auch Hybrid-Variante:

Die einfachste Topologie ist eine einzelne lokale Gesamtstruktur mit einer oder mehreren Domänen und einem einzelnen Azure-AD-Mandanten. Eine häufig verwendete Topologie umfasst mehrere AD-Gesamtstrukturen mit einer oder mehreren Domänen und einem einzelnen Azure-AD-Mandanten.

Die wichtigsten Sicherheitsfunktionen kurz zusammengefasst

Die vorhandenen Sicherheitsfunktionalitäten sind abhängig vom entsprechenden Lizenzmodell. Microsoft bietet folgende vier Lizenzmodelle an: Free, Office-365-Apps, P1 Premium und P2 Premium.

1. Multifaktor-Authentifizierung (MFA) ist eine der praktikabelsten Sicherheitsfunktionen, da sie technisch sehr einfach umsetzbar ist. MFA bietet während der Anmeldung einen zusätzlichen Schutz für den Zugriff auf Konten und Applikationen. Dafür müssen die Benutzerinnen und Benutzer einen zweiten Identitätsnachweis eingeben, z.B. einen Token, welcher via SMS, E-Mail oder Mobil-App gesendet wird. Es besteht auch die Möglichkeit, mit der Mobil-App eine Push-Funktion einzurichten. Voraussetzung dafür ist eine Verifikation durch Code, Touch ID oder Face ID.

2. Azure AD unterstützt mehrere Methoden der kennwortlosen Authentifikation, wie zum Beispiel Windows Hello for Business, Microsoft Authenticator App und FIDO2-Sicherheitsschlüssel. Dies ist eine bequeme Form der Authentifikation, da das Kennwort entfällt und ersetzt wird durch etwas, was die Userinnen und User haben, sind oder wissen, z.B. den Microsoft Authenticator App auf dem Handy.

3. Mit bedingtem Zugriff/Conditional Access sind Richtlinien gemeint, welche den Zugriff auf Ressourcen steuern. Es lassen sich zum Beispiel Regeln erstellen, welche den Zugriff auf eine Applikation nur aus einem bestimmten Land (Geoblocking), mit einem bestimmten Betriebssystem oder einem bestimmten Device-Status (Compliance, Hybrid Joined) erlauben.

4. Azure AD Self-Service Password Reset ermöglicht, ein Kennwort selbst zurückzusetzen, ohne das Eingreifen des Service Desk oder einer weiteren Person. Hierbei werden mehrere Authentifikationsmethoden ermöglicht, welche von einer Administratorin, einem Administrator festgelegt werden.

5. Unter Azure AD Identity Protection versteht man die gezieltere Steuerung potenzieller Risiken, welche Auswirkungen auf die Identitäten eines Unternehmens haben. Dafür gibt es drei Risikostufen mit unterschiedlichen Auswirkungen auf die Anmeldung von Benutzer und Benutzerinnen gering/mittel/hoch. Zum Beispiel kann bei Stufe «mittel» die Multifaktor-Authentifikation verlangt werden und bei «hoch» das Erstellen eines neuen Passworts.

6. Zusätzlich kann man mit Azure-AD-Kennwortschutz lokale Active-Directory-Konten schützen. Hierbei erfolgt lokal die gleiche Prüfung wie in der Azure AD. Bei dieser Prüfung werden Kennwortänderungen und Reset-Szenarien durchgeführt.

Fazit

Bei allen von Azure AD bereitgestellten Sicherheitsfunktionen sollte Multifaktor-Authentifizierung (MFA) immer aktiviert werden. MFA kann mit allen Tenant-Lizenzen aktiviert werden, ist bei nicht Premium-Lizenzen jedoch beschränkt. Mit der Aktivierung von MFA sinkt die Wahrscheinlichkeit erheblich, dass Mitarbeitenden-Accounts kompromittiert werden. Das Einrichten von MFA ist zudem ein sehr kleiner Aufwand mit grosser Auswirkung für das Unternehmen, wenn es um Datenschutz geht.

Literaturquellen

Technische Sicherheitsfunktionen in Azure – Microsoft Azure | Microsoft Docs

Microsoft Azure AD – die Lizenzarten und Funktionen

Bildquellen

Unterstützte Topologien und Szenarien für die Azure AD Connect-Cloudsynchronisierung | Microsoft Docs

Azure AD Multi-Factor Authentication für Ihre Organisation – Azure Active Directory | Microsoft Docs

Autorenteam:

Marco Gerspacher

Axel Martin